데모 공격 시나리오

PLURA를 이용하는 고객 또는 파트너사는 간단한 명령어로 탐지 로그를 발생시킬 수 있습니다.

1. 마이터 어택 & 상관분석 & 호스트 탐지

리눅스 환경에서 PLURA 에이전트가 설치된 경우, 아래 명령어로 마이터 어택 및 호스트 탐지 로그를 확인할 수 있습니다.

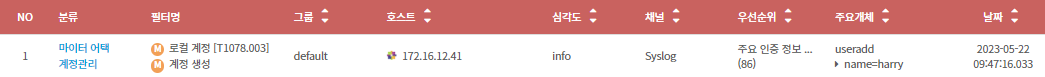

계정 생성 탐지

useradd DemoPLURA 호스트보안 탐지 메뉴에서 확인 가능합니다.

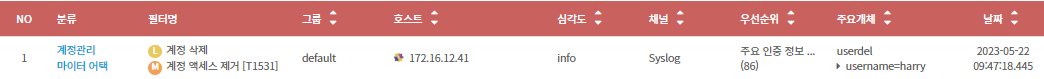

계정 삭제 탐지

PLURA 호스트보안 탐지 메뉴에서 확인 가능합니다.

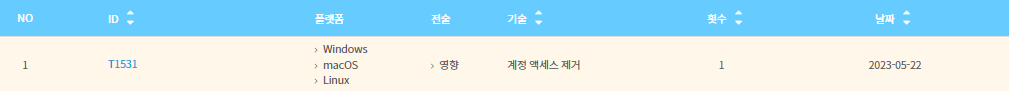

또한, PLURA 보안탐지 > 마이터 어택 > 리스트 메뉴에서도 탐지 결과를 확인할 수 있습니다.

상관분석 탐지를 사용하려면 사전에 상관분석 필터가 등록되어야 합니다.

필터 정보 입력 후, 상관분석 Group 추가 버튼을 클릭합니다.

시스템/웹 필터를 추가하며, 예시로 "운영체제: centos, 필터명: 계정 생성(M5919j9igmyqbg9h) & 계정 삭제"를 추가할 수 있습니다.

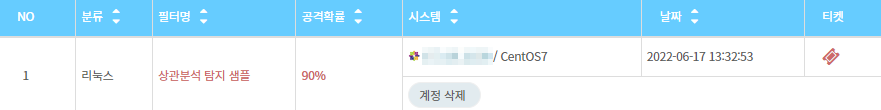

아래 명령어를 순차적으로 입력하여 상관분석 필터 탐지를 합니다.

PLURA 보안탐지 > 상관분석 메뉴에서 탐지 결과를 확인할 수 있습니다.

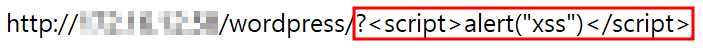

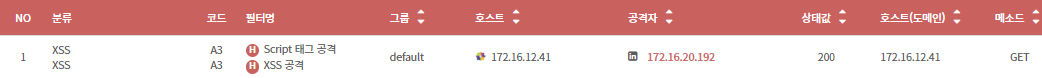

2. 웹 필터 탐지

웹 필터 탐지를 위해서는 데모 공격을 수행할 웹 서버 환경이 필요합니다.

PLURA V5 에이전트가 설치된 웹 서버에 WordPress를 설치한 후, 아래 모의 공격 문구를 웹 브라우저에 입력합니다.

PLURA 필터탐지 > 웹 메뉴에서 탐지 결과를 확인할 수 있습니다.

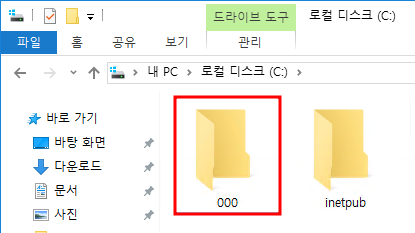

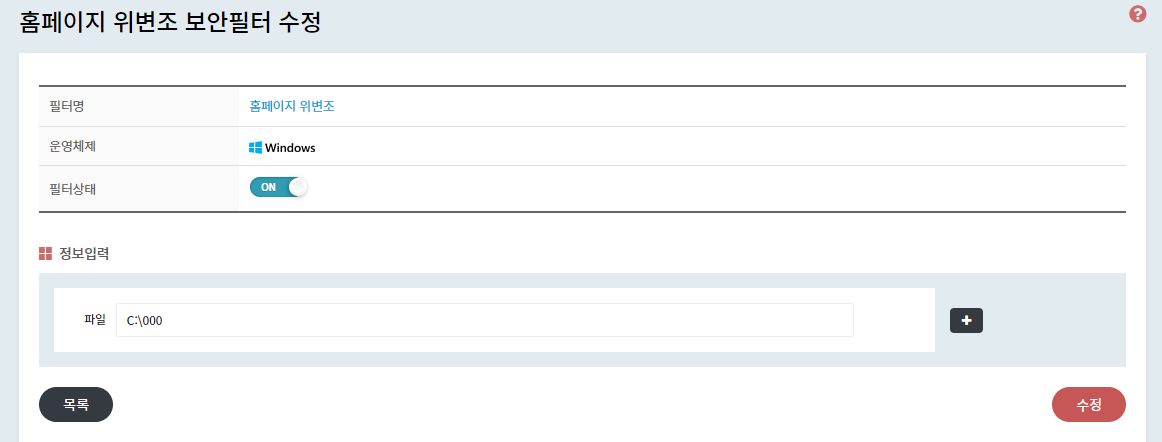

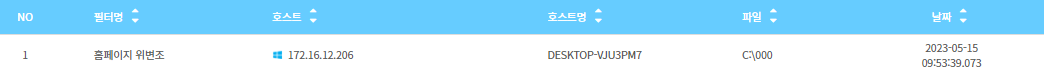

3. 홈페이지 위변조 탐지

다양한 운영체제(CentOS, Ubuntu, Windows)에서 사용자의 홈페이지 파일 경로를 추가한 후, 홈페이지 위변조를 탐지할 수 있습니다.

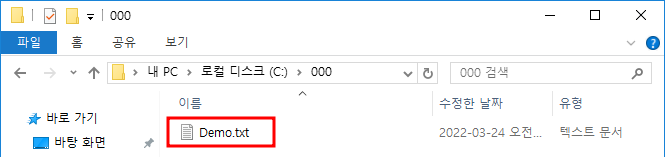

3-1. 에이전트가 설치된 윈도우 환경: C:\ 경로에 임의 폴더(예: C:\000) 생성

3-2. PLURA 페이지: 필터 > 보안 > 홈페이지 위변조 > 윈도우에서 해당 파일 경로(C:\000) 추가

3-3. 에이전트가 설치된 윈도우 환경: 생성한 폴더 내에 txt 파일을 생성 후, 수정 및 삭제

3-4. PLURA 보안탐지 > 홈페이지 위변조 메뉴에서 탐지 결과를 확인

4. 데이터 유출 & 계정탈취 탐지

Last updated