웹

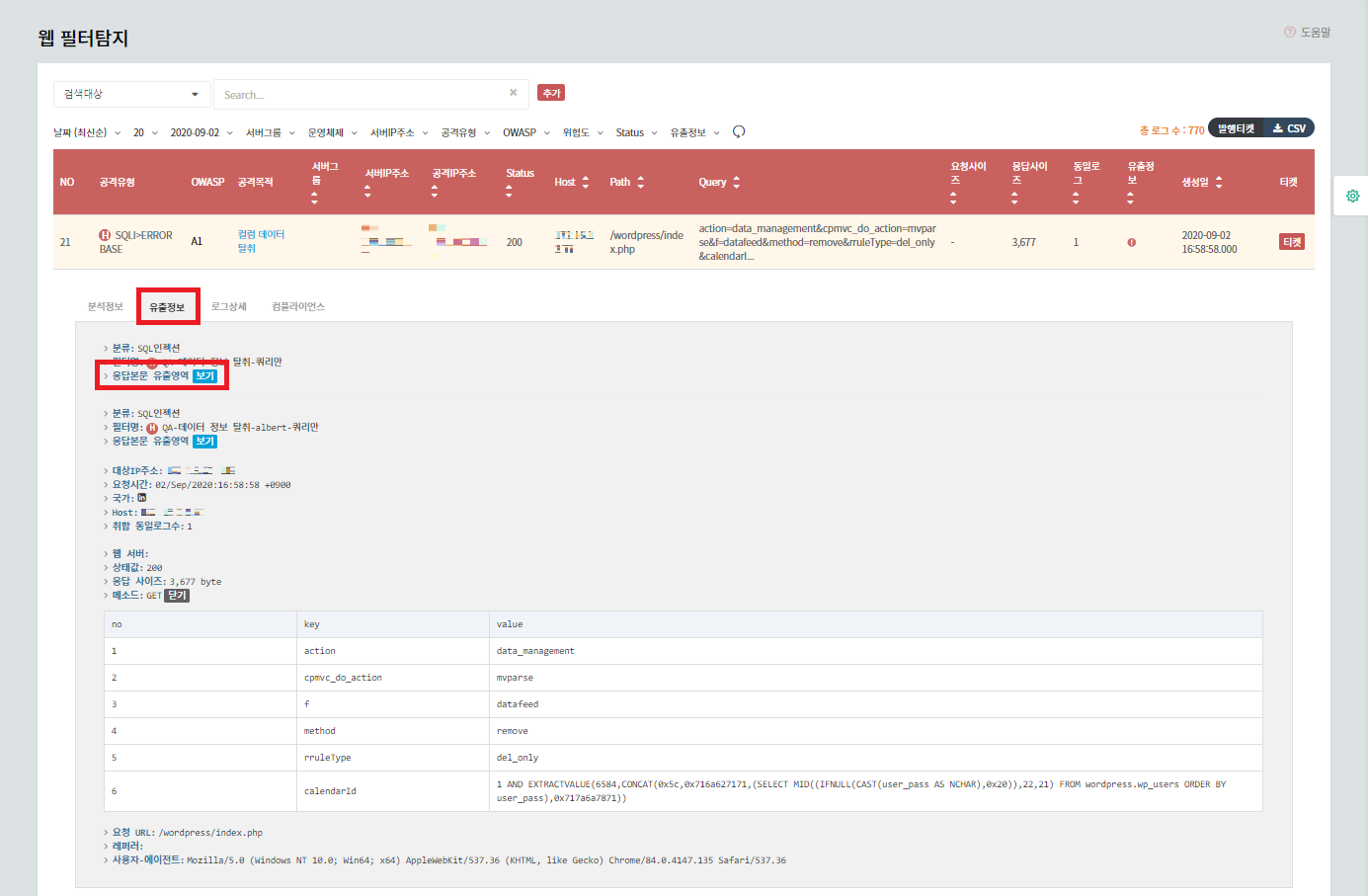

Web Log & Packet Analysis

1. 로그 상세 내용

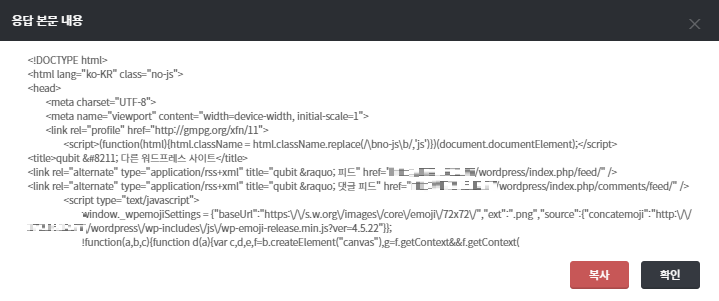

2. 데이터 유출 정보 확인

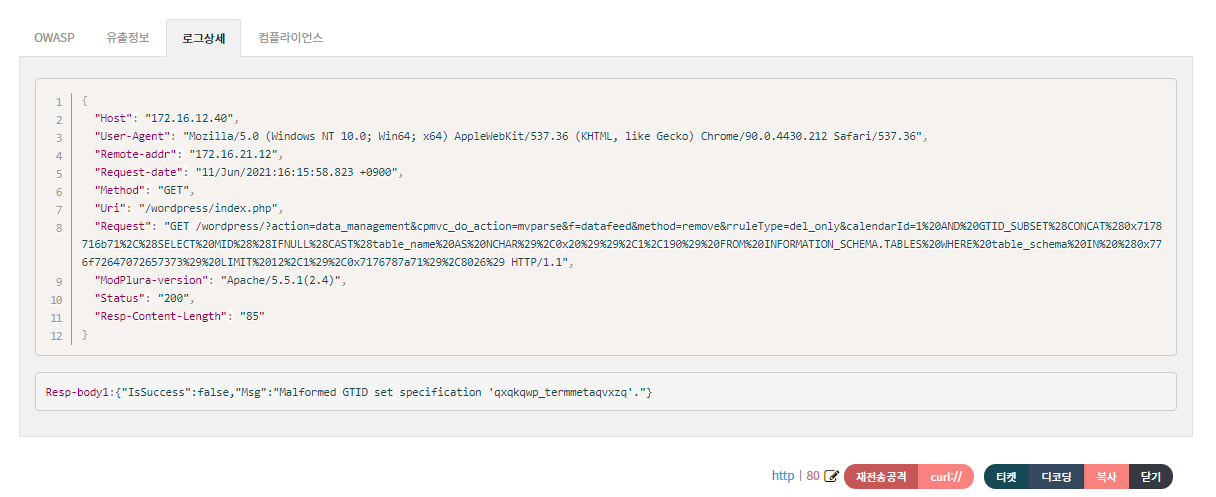

3. 로그상세 원본로그 내용

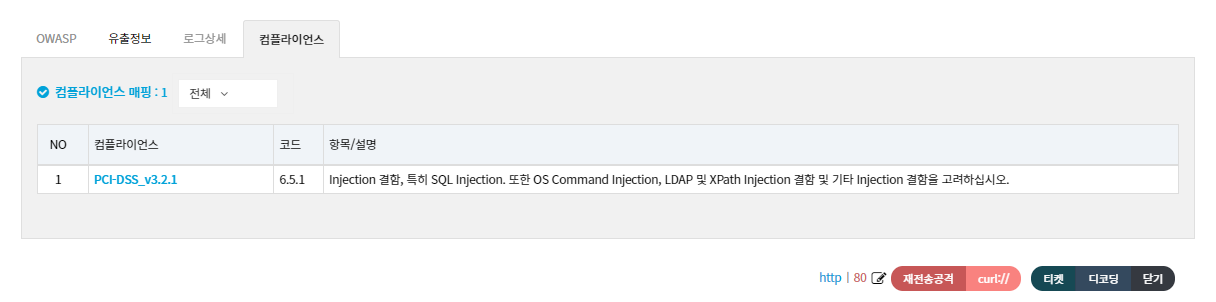

4. 컴플라이언스

5. 전체 로그 이동 및 우클릭 옵션

선택 조건

의미

6. 정렬

7. 페이지당 로그 라인 수 설정

8. 날짜/시간 선택

9. 그룹 선택

10. 운영체제 선택

11. 호스트 선택

12. 호스트(도메인) 선택

13. 분류 선택

14. 코드 선택

15. 위험도 선택

16. 상태값 선택

17. 메소드 선택

18. 유형 선택

19. 유출정보 선택

Last updated