웹

Web Log & Packet

웹 로그를 분석하여 해킹 공격을 탐지하는 기능을 제공합니다.

웹 탐지 로그 분석 시, 요청 및 응답 본문 정보가 포함됩니다 (세계 특허 기술).

OWASP TOP 10 및 사용자 정의 필터 방식을 지원합니다.

주요 로그 정보를 시각화하여 제공합니다.

알려지지 않은(Unknown) 공격에도 대응 가능합니다.

1. 로그 분석 상세 내용

분석정보 탭

상태값: 웹 서버의 응답 상태 예) 200(정상), 404(페이지 없음), 500(서버 에러)

상태값 상세 정보는 모질라 웹 사이트 외부 링크 제공

응답: 웹 서버 응답 크기(Byte) 제공, 크기가 클 경우 데이터 유출 가능성 있음

메소드: RFC 표준 기반 9가지로 분류 (GET, POST, PUT 등), 비표준 값은 noneRFC로 표시

GET, POST, CONNECT, DELETE, HEAD, OPTIONS, PATCH, PUT, TRACE

2. 로그 상세 원본 로그

로그 상세 탭: 웹 로그 및 패킷에서 수집된 원본 로그는 JSON 형태로 가공하여 제공되며, 키(Key) 값은 웹 시스템 환경에 따라 다르게 표시됩니다.

3. 탐지 로그 이동 (우클릭 옵션)

마우스 우클릭 아이콘: 컬럼 "이동" 항목에서 마우스 오른쪽 버튼으로 아이콘을 클릭하면 관련된 페이지로 이동할 수 있는 팝업창이 노출됩니다.

탐지 로그: 선택한 로그가 탐지 로그일 경우, 해당 페이지로 이동할 수 있습니다.

데이터 유출: 선택한 로그가 데이터 유출이 발생한 경우, 해당 페이지로 이동할 수 있습니다.

IP 주소 태그 입력: IP 주소를 태그로 입력할 수 있습니다.

시스템 관리: 선택한 호스트의 시스템 관리 페이지로 편리하게 이동 가능합니다.

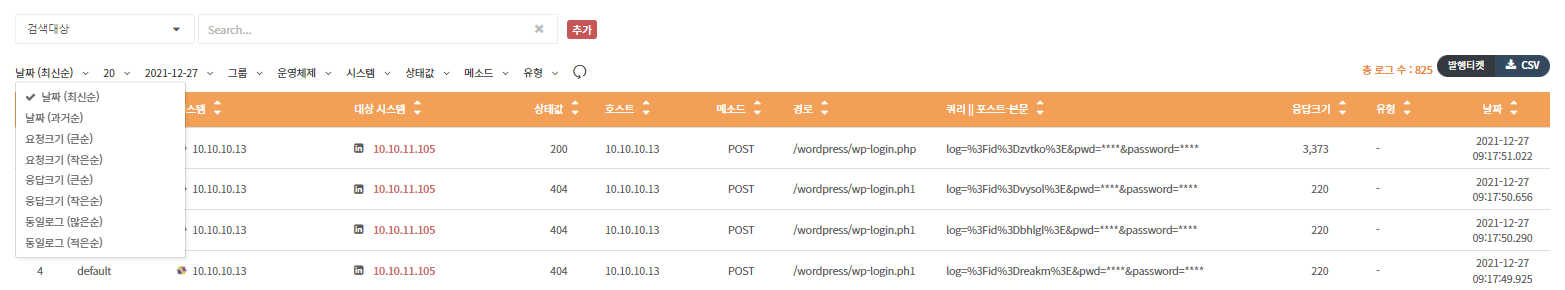

4. 정렬

정렬 기준: 생성일 기준의 최신순, 과거순, 요청 크기, 동일 로그 등 다양한 기준으로 정렬할 수 있습니다.

기본 설정은 최신순으로, 가장 최근에 생성된 로그가 먼저 표시됩니다.

5. 페이지당 로그 라인 수 설정

한 페이지에 표시되는 로그 라인 수를 20 ~ 100 라인 사이에서 선택할 수 있습니다.

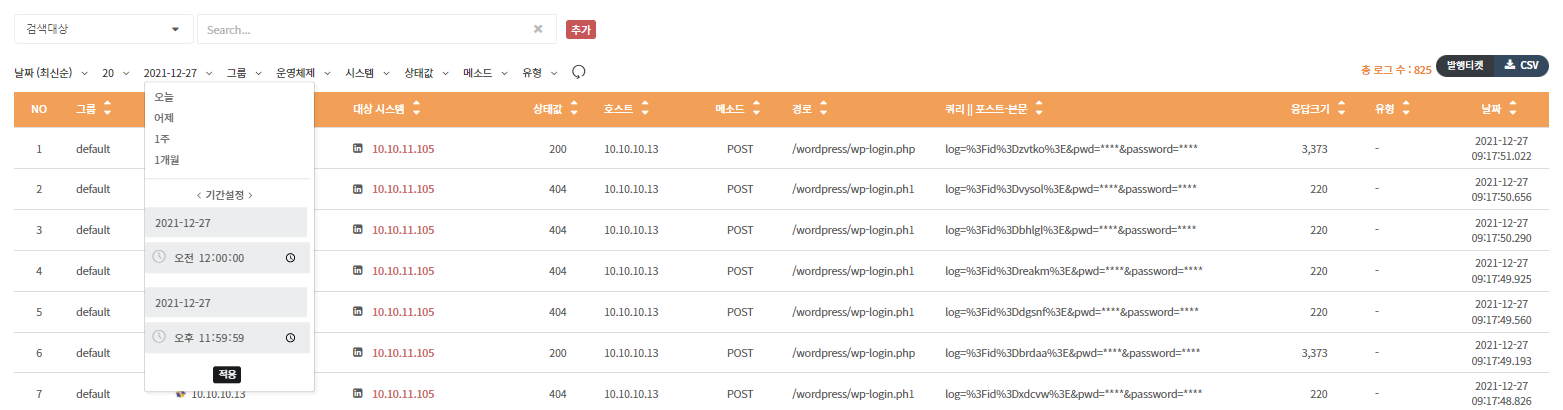

6. 날짜/시간 선택

기본적으로 당일 발생한 로그를 표시하며, 시간 설정을 통해 특정 로그를 검색할 수 있습니다.

전날, 1주일, 1개월 등 과거 기간을 선택할 수 있습니다.

7. 그룹 선택

그룹별 로그 정렬이 가능합니다.

8. 운영체제 선택

운영체제별로 로그를 정렬할 수 있습니다.

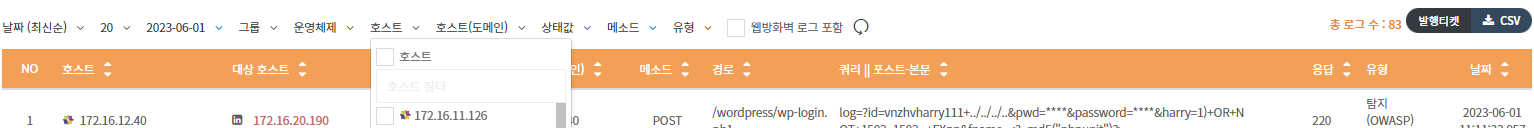

9. 호스트 선택

특정 호스트를 선택하여 해당 호스트의 로그를 정렬할 수 있습니다.

10. 호스트(도메인) 선택

특정 호스트(도메인)을 선택하여 해당 로그를 정렬할 수 있습니다.

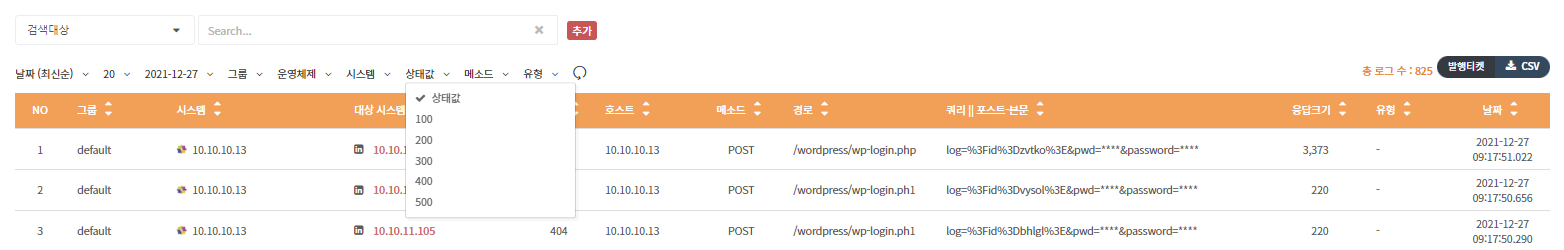

11. 상태값 선택

웹 서버 응답 코드에 따라 로그를 정렬할 수 있습니다.

예: 정상 응답(200), 페이지 없음(404), 서버 오류(500)

12. 메소드 선택

요청 헤더 정보에 따른 정렬 (GET, POST 등)

RFC 정의: GET, POST, CONNECT, DELETE, HEAD, OPTIONS, PATCH, PUT, TRACE

RFC 정의되지 않은 값이 있을 경우: noneRFC로 표시

13. 유형 선택

탐지 발생 시 기준값에 따라 로그를 정렬할 수 있습니다.

OWASP TOP 10 및 사용자 정의 필터가 지원됩니다.

Last updated